Cara Mengerjai Teman Menggunakan DNS Spoofing - Sekarang siapa yang tidak suka cerita iseng yang hebat? Anda tahu seluruh ide peretasan pertama kali dimulai oleh orang iseng yang mencoba melakukan hal-hal gila dan mengutak-atik hal-hal untuk membuat mereka melakukan hal-hal aneh. Artikel ini mirip dengan tempat saya mengerjai teman saya menggunakan spoofing DNS.

Spoofing DNS adalah bentuk peretasan keamanan komputer di mana data Domain Name System yang korup dimasukkan ke dalam cache resolver DNS, menyebabkan server nama mengembalikan catatan hasil yang salah. Ini menghasilkan lalu lintas yang dialihkan ke komputer penyerang (sumber Wikipedia).

Satu-satunya persyaratan serangan ini adalah pengguna harus berada di jaringan Anda. Jadi, saya dan teman saya menggunakan koneksi LAN yang sama. Sementara dia sibuk menonton film, saya menyimpan trik ini untuknya. Saya boot mesin Kali saya dan memulai proses spoofing DNS.

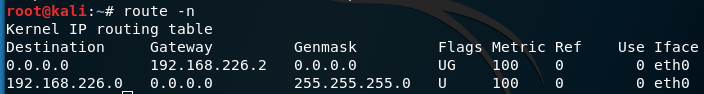

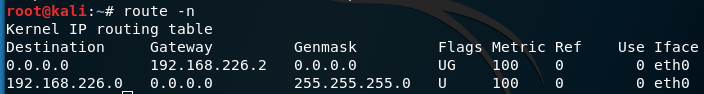

Setelah, Anda tahu alamat IP mesin Anda dan antarmuka, cari tahu alamat IP gateway.

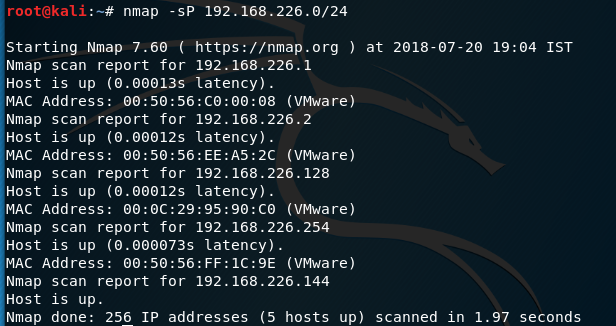

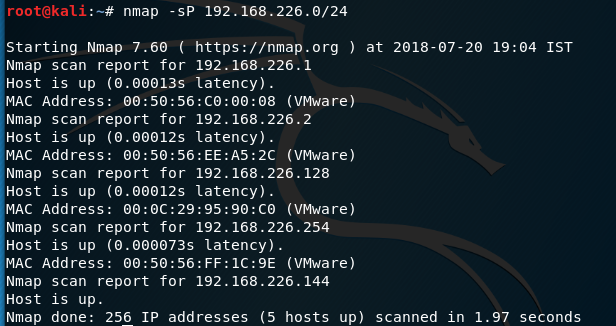

Lalu, lanjutkan dan pindai sistem di jaringan Anda. Ini akan membantu Anda menemukan perangkat yang ingin Anda targetkan dan alamat IP-nya.

Setelah, pemindaian selesai dan lengkap Anda akan tahu alamat IP korban Anda.

Sekarang maju dan ketik ini di terminal.

Ini, akan membuka file konfigurasi ettercap, alat yang akan kita gunakan di depan untuk melakukan proses spoofing. Setelah, file konfigurasi dibuka kemudian lanjutkan dan ubah nilai-nilai ec_uid dan ec_gid dari nilai default menjadi nol.

Ini akan memungkinkan kami untuk memanipulasi tabel dns, memungkinkan kami untuk merutekan ulang lalu lintas dari sistem korban ke situs web kami yang dihosting secara lokal. Di sini saya menambahkan situs web seperti facebook.com, * .facebook.com, twitter.com, dan lainnya untuk diarahkan kembali ke halaman yang saya hosting di komputer saya.

Segera setelah layanan apache dimulai, kembali ke ettercap dan mulai proses mengendus. Sekarang serangan Anda selesai, dan yang harus dilakukan oleh korban adalah mengunjungi situs web yang telah Anda sertakan dalam tabel DNS Anda.

Sumber : https://medium.com/bugbountywriteup/how-i-pranked-my-friend-using-dns-spoofing-6a65ff01da1

Spoofing DNS adalah bentuk peretasan keamanan komputer di mana data Domain Name System yang korup dimasukkan ke dalam cache resolver DNS, menyebabkan server nama mengembalikan catatan hasil yang salah. Ini menghasilkan lalu lintas yang dialihkan ke komputer penyerang (sumber Wikipedia).

Satu-satunya persyaratan serangan ini adalah pengguna harus berada di jaringan Anda. Jadi, saya dan teman saya menggunakan koneksi LAN yang sama. Sementara dia sibuk menonton film, saya menyimpan trik ini untuknya. Saya boot mesin Kali saya dan memulai proses spoofing DNS.

Baca Juga : Jasa Penetration Testing Website

Mari kita mulai!

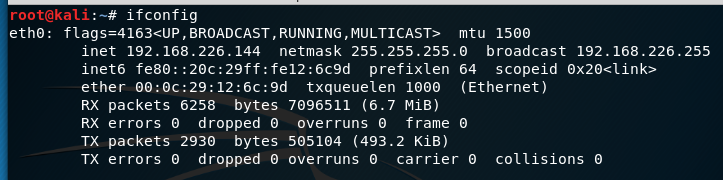

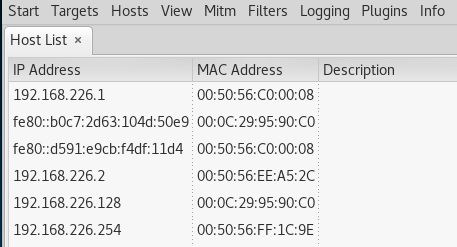

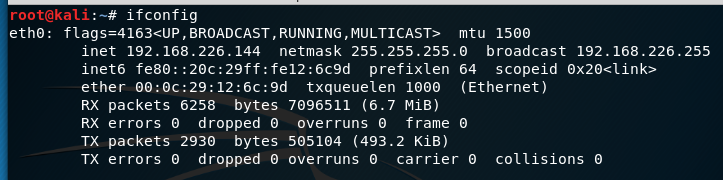

Cari tahu alamat IP mesin Anda sendiri dan antarmuka tempat Anda terhubung ke internet.

Setelah, Anda tahu alamat IP mesin Anda dan antarmuka, cari tahu alamat IP gateway.

Lalu, lanjutkan dan pindai sistem di jaringan Anda. Ini akan membantu Anda menemukan perangkat yang ingin Anda targetkan dan alamat IP-nya.

Setelah, pemindaian selesai dan lengkap Anda akan tahu alamat IP korban Anda.

Sekarang maju dan ketik ini di terminal.

gedit /etc/ettercap/etter.conf

Ini, akan membuka file konfigurasi ettercap, alat yang akan kita gunakan di depan untuk melakukan proses spoofing. Setelah, file konfigurasi dibuka kemudian lanjutkan dan ubah nilai-nilai ec_uid dan ec_gid dari nilai default menjadi nol.

Sekali, itu dilakukan lanjutkan lebih jauh ke bawah, sampai Anda melihat gambar di bawah ini. Secara default redir_command_on dan redir_command_off di bawah iptables, akan dikomentari menggunakan simbol #, menghapus simbol untuk menghilangkan tanda komentar itu.

Baca Juga : Cara Unfollowers Instagram yang Tidak Follback Simple

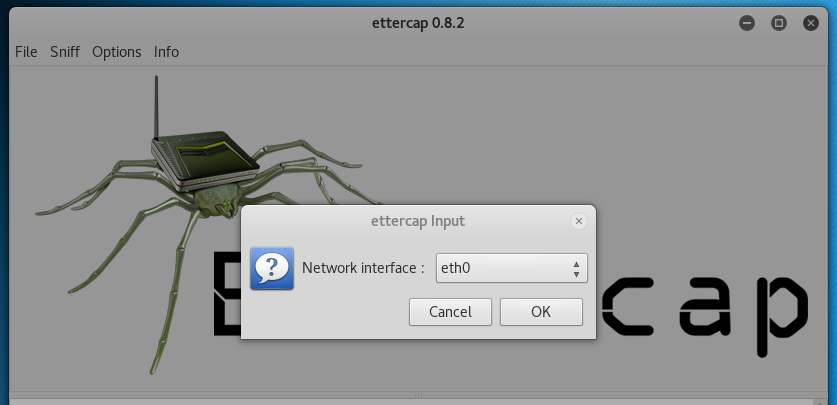

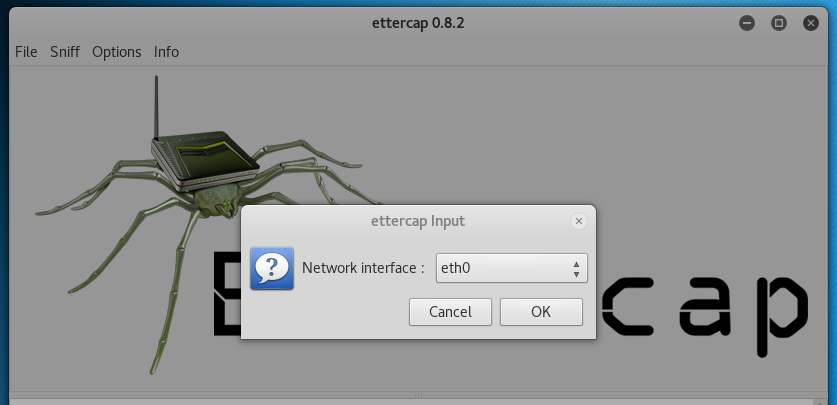

Segera setelah Anda membuat perubahan di atas, lanjutkan dan simpan lalu tutup. Jalankan ettercap (versi GUI), klik Sniff, lalu Sniffing terpadu, kotak bawah ini akan muncul dan pilih antarmuka jaringan Anda.

Segera setelah Anda mengklik "OK", proses sniffing dimulai. Anda harus menghentikannya untuk sementara waktu.

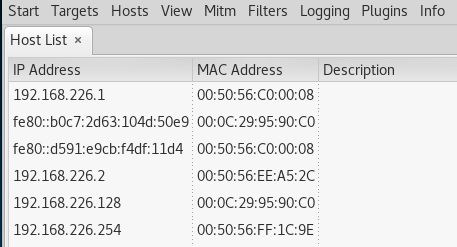

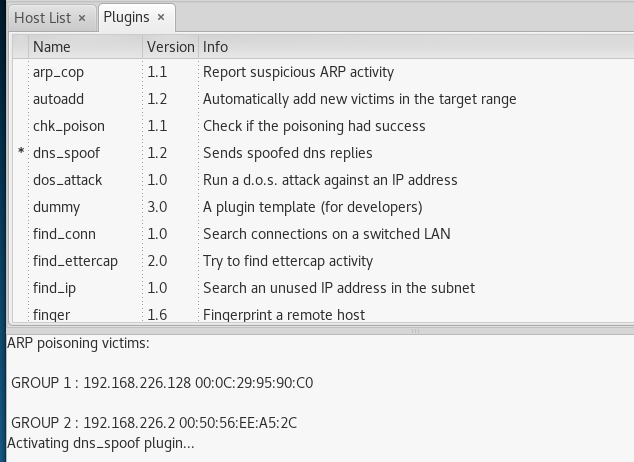

Setelah, Anda melakukan itu kemudian pergi dan memindai host menggunakan ettercap, opsi ini ada di bawah tab "Hosts". Setelah, pemindaian selesai, periksa "Daftar Host" untuk mendapatkan alamat IP di ettercap. Sekarang kita perlu menetapkan Target 1 & Target 2.

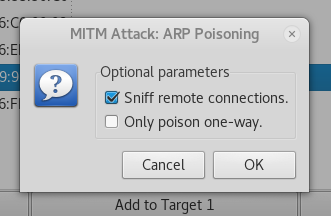

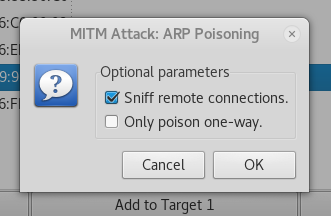

Alamat IP korban (sistem yang kami serang) adalah Target 1, sedangkan alamat IP dari router gateway adalah Target 2. Setelah, ini ditugaskan kemudian lanjutkan ke "ARP Poisoning" di bawah tab "Mitm" dan pilih Sniff koneksi jarak jauh.

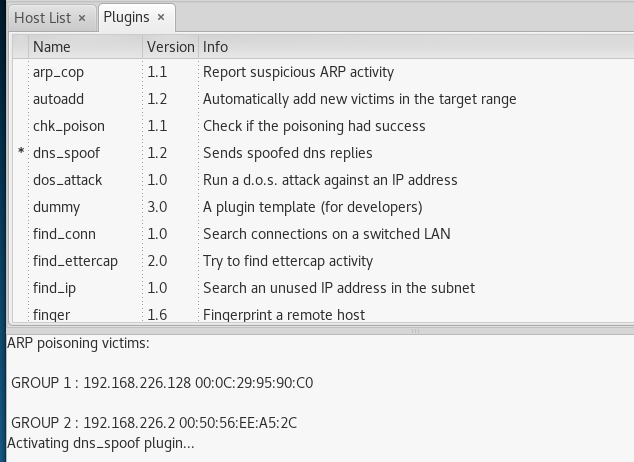

Setelah menyelesaikan langkah-langkah di atas, pergi ke plugins dan klik dua kali pada plugin "dns_spoof" untuk mengaktifkannya.

Sekarang untuk proses terakhir yang paling penting dari semuanya. Pada langkah ini kita perlu mengatur pengalihan untuk situs web mana kita perlu mengarahkan lalu lintas ke halaman kita yang telah kita siapkan pada mesin kita. Silakan ketik yang berikut ini di terminal.

gedit /etc/ettercap/etter.dns

Ini akan memungkinkan kami untuk memanipulasi tabel dns, memungkinkan kami untuk merutekan ulang lalu lintas dari sistem korban ke situs web kami yang dihosting secara lokal. Di sini saya menambahkan situs web seperti facebook.com, * .facebook.com, twitter.com, dan lainnya untuk diarahkan kembali ke halaman yang saya hosting di komputer saya.

Sekarang proses ini selesai, ubah kode html yang ada di lokasi yang diberikan /var/www/html/index.html dan masukkan apa pun yang Anda inginkan. Setelah semua ini selesai ketik yang berikut di terminal.

service apache2 start

Segera setelah layanan apache dimulai, kembali ke ettercap dan mulai proses mengendus. Sekarang serangan Anda selesai, dan yang harus dilakukan oleh korban adalah mengunjungi situs web yang telah Anda sertakan dalam tabel DNS Anda.

Tertipu ya!

Sekarang, setelah teman saya selesai dengan filmnya dan membuka sebuah situs web, pemberitahuan khusus ini ada di sana untuk menyambutnya.

Teman saya sangat terkejut selama beberapa saat, sebelum menyadari bahwa saya mengerjainya.

Moral

Serangan seperti ini dapat dilakukan pada skala yang lebih besar dan jika dibangun dengan hati-hati itu bisa berakibat fatal karena bisa berupa halaman login situs web perbankan atau kredensial login Anda ke situs web jejaring sosial Anda. Penyerang dapat mengambil data Anda dengan mengarahkan Anda ke situs web mereka sendiri, yang bisa mematikan.P.S. This attack didn’t work on the HTTPS websites, due to lack of proper certificate. It threw an error like the one below. I am sure there is a way around it, just trying to figure out how to do it. Do share it, if you know how to bypass this.

Sumber : https://medium.com/bugbountywriteup/how-i-pranked-my-friend-using-dns-spoofing-6a65ff01da1