Blind XSS To PHP File Upload Vulnerability in Antihack.me - kali ini kita akan membahas tentang bug vulnerability pada website antihack.me yang telah di unggah pada postingan Ajay Gautam.

Ajay Gautam adalah Seseorang yang telah menemukan bug tersebut pada situs antihack.me dengan POC ( Proof Of Concept ) :

Ajay Gautam adalah Seseorang yang telah menemukan bug tersebut pada situs antihack.me dengan POC ( Proof Of Concept ) :

BLIND XSS TO PHP FILE UPLOAD VULNERABILITY

Apa Itu Blind XSS ?

Blind Xss adalah jenis XSS yang tersimpan di mana input penyerang disimpan di suatu tempat di server tetapi tidak dapat dieksekusi di dashboard pengguna di mana pengguna menambahkan payload, itu dapat dieksekusi di tempat lain kemudian tempat pengguna juga, sebagian besar dapat dieksekusi di panel admin juga.

Deskripsi Kerentanan :

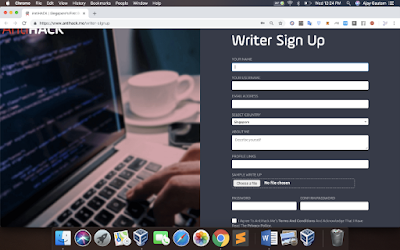

Ketika Ajay Gautam Sedang Registrasi di situs antihack.me karna ingin menjadi penulis di situs tersebut, ajay gautam juga melampirkan halaman tersebut seperti gambar dibawah ini :

|

| antihack.me vulnerability |

dalam pernyataan ajay, ia melihat bahwa proses pendaftaran harus disetujui oleh admin, tidak tinggal diam lalu ajay berfikir bahwa ia akan membuat akun baru pada situs tersebut hanya untuk berburu bug xss yang ada di situs tersebut.

Baca Juga : Vulnerability Reflected XSS Gramedia Academy

ajay berfikir bahwa " jika payload XSS akan di eksekusi di admin panel yang akan mengekstrak DOM titik eksekusi, tangkapan layar tempat dieksekusi, alamat IP dengan detail browser dan Cookie juga ", "ujar Ajay pada writeupnya"

Logika Pemikiran Ajay Gautam

Ketika admin membuka akunnya maka code JS berbahaya yang kami ketik saat mendaftar akun akan disimpan di panel admin dan ketika admin membuka akunnya ia akan menjadi korban injeksi JS. "ujar ajay pada postingannya"

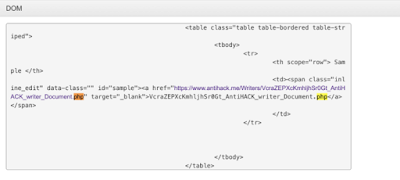

Setelah satu jam ajay mendapat email bahwa muatan XSS nya tersebut ditolak oleh panel admin antihack.me dan ajay senang melihatnya. ajay pun tidak tinggal diam, ia akan memeriksa semua detail admin dan sebagian besar DOM ketika ajay melihat url file yang telah ajay unggah sebagaimana diperlukan pada saat pendaftaran tersebut.

Baca Juga : Pengenalan User Acceptance Testing ( UAT )

Ketika ajay telah mengunggah gambar, ajay tidak bisa mendapatkan url file tetapi karna blind XSS ajaypun bisa melihat dan membuka lokasi file yang telah di unggah ajay. ajay pun bergegas dengan cepat mengunggah file php dalam sampel, menulis dengan payload XSS pada form register tersebut.

Setelah melihat url file .php, ajay langsung membuka URL dengan terburu-buru dan file php berhasil diunggah. Oleh karena itu, kita dapat menjalankan perintah OS juga. Saya melaporkan kedua kerentanan dan mereka menambal masalah bug xss tersebut.

pengalaman seseorang pentester saat hendak bermain pada website yang memiliki bug vulnerability, semoga bermanfaat dan jadikan ini sebagai edukasi dan ilmu pengetahuan, support terus blog ini see you!